“FRANCOPHONED”, des attaques d’ingénierie sociale sophistiquées.

En avril 2013, l’assistante d’un vice-président d’une

multinationale basée en France reçoit un message faisant référence à une facture et son lien pointant vers un système de partage de fichier très populaire. Quelques minutes plus tard, cette même assistante reçoit un appel téléphonique d’un “autre” vice-président de l’entreprise, l’enjoignant de procéder immédiatement au paiement de cette facture; cette personne parle avec autorité, dans un excellent Français.

Seulement voilà, la

facture est un faux et le vice-président au téléphone

un escroc !

La facture supposée contient en réalité un cheval de Troie de type

RAT (Remote Access Tool) configuré pour contacter un serveur de

Command&Control situé en Ukraine. Grâce au RAT, l’attaquant prend le contrôle de la machine de l’assistante, enregistre les frappes au clavier, peut voir l’écran, inspecte puis exfiltre des fichiers.

Ce modus operandi, utilisant un

message suivi d’un appel téléphonique est

très inhabituel et le signe d’une campagne d’ingénierie sociale

très agressive. Les premiers éléments de cette attaque ont été publiés en mai 2013, mais des investigations plus approfondies ont permis d’en savoir plus sur ces attaques/arnaques, qui d’ailleurs se poursuivent à cet instant…

Des tactiques agressives :

Banques, entreprises et organisations ont mis en place des mesures pour prévenir les transferts d’argent non-autorisés. Cependant, les attaquants rivalisent d’inventivité pour déjouer ces mécanismes défensifs.

Par exemple, voici ce que l’on a pu voir lors de la même attaque :

- L’attaquant infecte les systèmes internes de l’organisation en utilisant leur RAT.

- Puis récupère des informations confidentielles (points contacts, comptes clients et données bancaires de l’organisation, de ses banques et de ses fournisseurs Télécom) ainsi que les plans de reprise d’activité (PRA)

- Fort de ces données, l’attaquant est capable de se faire passer pour un membre de l’organisation auprès du fournisseur Télécom. Il prouve son identité, et demande que, suite à un problème important, tous les numéros de téléphone de l’organisation soient redirigés vers d’autres…contrôlés par lui.

- Dès la redirection effectuée, il faxe à la banque de l’organisation une demande de multiples transfert de fonds vers de nombreux comptes offshore.

- S’agissant d’une transaction inhabituelle, le responsable bancaire du client appelle l’organisation pour faire valider la requête. L’appel est transféré à l’attaquant qui approuve les transferts.

- Les fonds sont alors transférés vers les comptes offshore, puis blanchis via autres comptes et instruments monétaires.

Lors d’une autre affaire, l’attaquant utilise directement le

système propriétaire interne de transfert de fondsde l’entreprise, celui-ci nécessitant une authentification à double facteur (via un “token” matériel).

Dans cette opération :

- L’attaquant se fait passer pour un employé de l’équipe informatique, appelle la victime et l’informe qu’une maintenance est requise sur le système de transfert de fonds.

- La victime est ensuite convaincue que pour des raisons de confidentialité, son écran doit être éteintdurant l’opération.

- Puis l’attaquant, prenant le contrôle de la machine à distance, utilise le système pour lancer des transferts de fonds important vers des comptes offshore.

Lors d’une autre attaque, les attaquants n’ont utilisé

aucun logiciel malveillant.

Dans ce cas :

- L’attaquant se fait passer pour un employé de la banque et envoie un message à un autre employé, réel celui-ci, mentionnant, dans un français impeccable, que les systèmes informatiques de la banque doivent être mis à jour.

- Le lendemain, l’attaquant appelle le même employé, se faisant toujours passer pour un collègue et lui demandant de lancer un transfert de “test”.

- Ce transfert “test” a permis le transfert de fonds vers un compte offshore.

Victimes

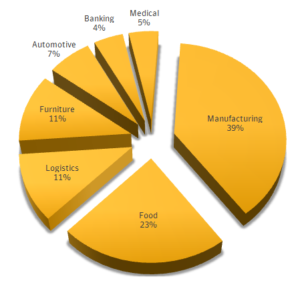

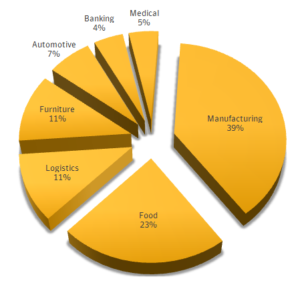

Basé sur les investigations effectuées, plusieurs organisations différentes, mais

toutes basées en France ont été touchées. Le but final de l’attaquant était toujours de transférer des fonds de la compagnie vers des comptes offshore.

Dans la plupart des cas, la première victime est

assistant(e) ou

comptable dans l’organisation. Dans les cas ou la victime initiale n’a pas les droits suffisants pour virer des fonds, l’attaquant usurpe son identité pour identifier la personne au département comptable ou financier ayant l’autorité adéquate, puis prend le contrôle de sa machine via d’autres actions de manipulation.

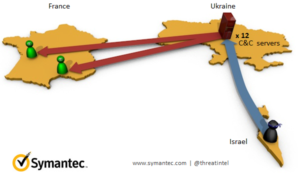

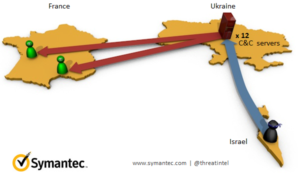

Attaquant mobile

En examinant les messages et le trafic vers les serveurs de C&C, il a pu être déterminé que l’attaquant est situé, ou fait transiter ses attaques depuis Israël. Ces adresses IP sources sont cependant inhabituelles car appartenant à un netblock d’une compagnie de téléphonie mobile Israélienne. Suite aux analyses de trafic plus poussées, il a été possible de déterminer que les attaques proviennent bien d’un réseau mobile, mais plus important, que l’attaquant utilise des

cartes MiFi.

Les

cartes MiFi sont des GSM radio-cellulaires (équivalentes à un téléphone mobile) qui offre un accès internet à un ordinateur via un réseau téléphonique mobile. Ceci permet d’offrir l’

anonymat à l’attaquant lorsque la carte SIM de la carte MiFi est achetée en liquide en boutique. De nombreux fournisseurs 3G de par le monde autorisent l’achat de carte prépayées sans vérifier l’identité de l’acheteur. Dès lors, les informations du fournisseur d’accès ne permettent pas de remonter à un individu.

Plus surprenant encore, l’analyse du trafic indique que l’attaquant se déplaçait lors des attaques, le rendant extrêmement difficile à suivre. L’emploi de telles techniques montrent la complexité accrue des méthodes déployées par les attaquants. Localiser une carte MiFi en mouvement demande en effet des ressources terrain équipés d’outils spécifiques et de l’aide du fournisseur d’accès pour en trianguler la position.

L’opération

“FRANCOPHONED” démontre à quel point la sophistication des opérations cyber-criminelles s’est accrue au cours du temps. Une tendance qui va sans aucun doute s’installer dans la durée.