“Flamer” est un outil sophistiqué de cyber-espionnage, ciblant principalement le moyen-orient dont nous avons fait la connaissance fin mai 2012. Il est modulaire par construction et possède des fonctionnalités innovantes, tel que celle de se propager au sein des réseaux en utilisant une attaque “man-in-the-middle” via le mécanisme “live update” de Windows jamais vu auparavant. Symantec a réalisé une analyse post-mortem détaillée de 2 serveurs de commande & Contrôle impliqués dans les attaques de cette année.

Basé sur ces analyses, des éléments détaillés du fonctionnement de ces serveurs ont été découverts ainsi que les cibles visées, les surnoms des personnes impliquées dans l’attaque et les techniques mise en œuvre pour éviter l’identification, qui aurait mis en péril l’opération.

L’analyse de ces serveurs a été menée conjointement par Symantec, le CERT-Bund/BSI et Kaspersky. Le rapport suivant présente l’analyse de faite par Symantec sur les images de ces serveurs et apporte des éclaircissements, non seulement sur le maliciel lui-même, mais surtout sur l’infrastructure globale du système.

Quelques points notables :

- Les premières traces datent de 2006

- 4 individus au moins ont participé au développement

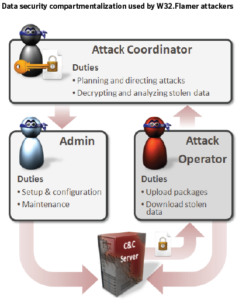

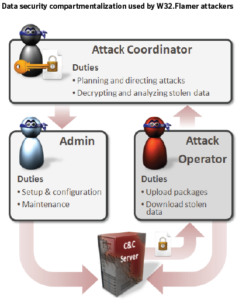

- Les opérateurs des serveurs C&C n’avaient pas le même niveau “d’accréditation” et n’avaient pas accès au informations dérobées, selon le principe du “besoin d’en connaître“

- C’est le signe évident d’une organisation bien structurée et bien financée…

- Une gestion des informations “recueillies” a été mise en place, notamment pour un problème de place, commentaires à l’appui dans le code lui-même !

Cette investigation ne r

eprésente qu’un instantané de la

campagne d’attaque Flamer; le nettoyage systématique des données (dont les logs) ne permettant pas d’en retracer l’intégralité .