Derniers développements sur la vie et l’oeuvre de Stuxnet, basé sur le travail de l’équipe Security Response de Symantec.

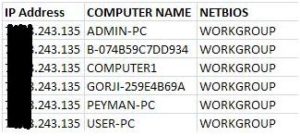

Après analyse plus poussée du code, il s’avère qu’il cherchait à communiquer avec 2 serveurs “Command&Control”, qui jusqu’à la semaine dernière pointaient vers un autre serveur en Malaisie (

Je rappelle à toutes fins utiles que la localisation d’une machine ne donne aucunes informations sur l’origine de l’attaque, encore moins de l’attaquant). Nous avons pu dérouter et intercepter le trafic vers ces serveurs, les empêchant ainsi de contrôler les machines infectées et d’en récupérer les informations.

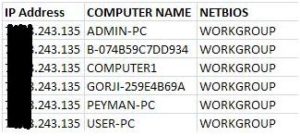

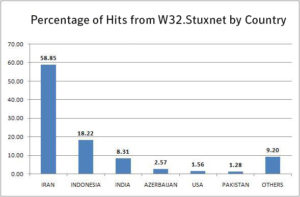

Durant la première partie de la semaine dernière, nous avons identifié près de 14.000 adresses IP distinctes tenter de contacter les dits serveurs. A noter que compte tenu de l’utilisation fréquente d’adressage NAT, le nombre réel de machines infectées est vraisemblablement beaucoup plus important, comme en témoignent certaines données récoltées.

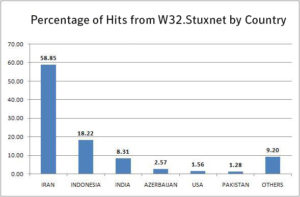

Voici la ventilation des détections par pays :

A souligner concernant les “

auteurs/commanditaires/bénéficiaires” :

- - Nous n’avons aucune idée de qui est derrière cette attaque. Ce qui est extrêmement rare à notre niveau d’information.

- - Si l’architecture de l’attaque se dessine (technologies, cibles, géographie…), la motivation reste très floue.

- - Si l’on nous avait présenté ce schéma d’attaque il y quelques semaines, bien que théoriquement possible, nous aurions plutôt pensé à un scénario à la “24 Heures”…

- - Mais il est clair que ce sont loin d’être des amateurs.

En effet, revenons sur les faits majeurs :

- Les attaquants ont découvert et utilisé une vulnérabilité zero-day affectant toutes les versions de Windows

- Ils ont développé et mis en place une technologie de type rootkit pour dissimuler leur présence

- Ils ciblent des logiciels utilisés pour contrôler des processus et éléments industriels SCADA; démontrant au passage une profonde connaissance de ces outils.

- Ils ont été capables de signer leurs fichiers en utilisant des certificats volés à des tiers innocents.

- L’attaque n’est pas ciblée. La menace se réplique en utilisant des périphériques USB et peut infecter n’importe quelle machine Windows.

Vulnérabilité zero-day, rootkit, vols de certificats, connaissance détaillée des logiciels SCADA…la

combinaisonde tous ces facteurs d’attaques, particulièrement

sophistiqués, est

extrêmement rare, voire même

totalement inédite.

Alors, imaginons quelques scénarii et leur possibles acteurs :

*

Le solitaire

Une possibilité est que cette attaque est perpétrée par l’archétype du “hacker”, depuis sa chambre, chez Pôpa et Môman. Sa motivation peut être basée sur la soif de notoriété, le vol de propriété intellectuelle lui permet de démontrer ses capacités, se faire remarquer et peut-être même en tirer bénéfice…Cela dit, bien que possible, voler 2 certificats, découvrir/utiliser une vulnérabilité zero-day, mettre en place un rootkit, maîtriser des technologies SCADA font beaucoup pour un seul individu, même très déterminé. Cette option est donc à écarter.

L’employé mécontent (ou menacé…)

L’employé mécontent (ou menacé…)

La connaissance approfondie de produits SCADA pourrait amener à conclure que l’attaque aurait été conduite par un employé (mécontent ou manipulé) d’une entreprise utilisant ce type de logiciel. Cependant, la probabilité qu’une telle personne soit également capable de découvrir une vulnérabilité zero -day et de voler deux certificats est très faible.

Des concurrents

Des concurrents

Une autre possibilité est qu’un concurrent des organisations ciblées essaye de prendre l’avantage par tous les moyens possibles. Il pourrait utiliser les documents subtilisés pour comprendre et compromettre des processus industriels secrets ou même lancer une attaque en déni de service à l’encontre de ses compétiteurs. Mais les attaques de cette nature sont généralement plus ciblées. Ici, le maliciel se propage largement, à l’aveugle, sur n’importe quelle machine Windows, quelle appartienne à l’entreprise visée ou non, qu’un logiciel SCADA soit installé ou pas, rendant de ce fait la détection par les entreprises de sécurité plus rapide.

L’espionnage d’état

L’espionnage d’état

Récemment, certains gouvernements ont pu être accusés de favoriser le “hacking” à l’extérieur de leurs frontières (vols de secrets d’état, militaires…) et dans ce cas les motivations sont proches du cas précédent, l’aspect commercial en moins. La complexité et la qualité des éléments utilisé dans l’attaque pourrait amener certains à penser que seul un état pourrait avoir les ressources nécessaires. Mais des éléments comme notamment la gestion maladroite du vols des certificats ont alerté les spécialistes de la sécurité, et ainsi dévoilé définitivement ce modus operandi.

Motivations politiques, nationalistes, religieuses…

Motivations politiques, nationalistes, religieuses…

Souvent, des attaques attribués à des états sont le fait d’individus motivés et liés par des causes politiques, nationalistes, religieuses ou autres. Ils peuvent décider d’attaquer tout pays ou organisation qu’ils estiment ennemi. Ces groupes ont la patience et l’expertise nécessaire pour faire évoluer leurs “outils” en fonction des contre-mesures mises en place.

Le terrorisme

Le terrorisme

L’option la plus sombre est celle à motivation terroriste. Si un attaquant arrivait à contrôler une centrale électrique ou toute autre infrastructure critique, les dommages pourraient être importants. Et même si, jusqu’à présent, ce type de scénario restait plutôt au niveau hollywoodien, force est de reconnaître que c’est dans le domaine du possible.

Conclusion

Lorsqu’ils regardent ces de films, ou un “hacker” génial rançonne une organisation ou même un état, la plupart des professionnels de sécurité informatique sourient (grimacent ?) et savent bien qu’il ne s’agit que de fiction. Cependant bien que le cas STUXNET puisse se lire comme la bande annonce du dernier blockbuster hollowoodien, c’est clairement la première fois qu’une menace, diffusée largement, montre la possibilité de prendre le contrôle de processus industriels.

Cela démontre également que dans ce monde interconnecté, vigilance et sécurité sont plus importantes que jamais et se préparer, même au pire, est toujours d’actualité.

*

Le solitaire

Une possibilité est que cette attaque est perpétrée par l’archétype du “hacker”, depuis sa chambre, chez Pôpa et Môman. Sa motivation peut être basée sur la soif de notoriété, le vol de propriété intellectuelle lui permet de démontrer ses capacités, se faire remarquer et peut-être même en tirer bénéfice…Cela dit, bien que possible, voler 2 certificats, découvrir/utiliser une vulnérabilité zero-day, mettre en place un rootkit, maîtriser des technologies SCADA font beaucoup pour un seul individu, même très déterminé. Cette option est donc à écarter.

*

Le solitaire

Une possibilité est que cette attaque est perpétrée par l’archétype du “hacker”, depuis sa chambre, chez Pôpa et Môman. Sa motivation peut être basée sur la soif de notoriété, le vol de propriété intellectuelle lui permet de démontrer ses capacités, se faire remarquer et peut-être même en tirer bénéfice…Cela dit, bien que possible, voler 2 certificats, découvrir/utiliser une vulnérabilité zero-day, mettre en place un rootkit, maîtriser des technologies SCADA font beaucoup pour un seul individu, même très déterminé. Cette option est donc à écarter.

L’employé mécontent (ou menacé…)

La connaissance approfondie de produits SCADA pourrait amener à conclure que l’attaque aurait été conduite par un employé (mécontent ou manipulé) d’une entreprise utilisant ce type de logiciel. Cependant, la probabilité qu’une telle personne soit également capable de découvrir une vulnérabilité zero -day et de voler deux certificats est très faible.

L’employé mécontent (ou menacé…)

La connaissance approfondie de produits SCADA pourrait amener à conclure que l’attaque aurait été conduite par un employé (mécontent ou manipulé) d’une entreprise utilisant ce type de logiciel. Cependant, la probabilité qu’une telle personne soit également capable de découvrir une vulnérabilité zero -day et de voler deux certificats est très faible.

Des concurrents

Une autre possibilité est qu’un concurrent des organisations ciblées essaye de prendre l’avantage par tous les moyens possibles. Il pourrait utiliser les documents subtilisés pour comprendre et compromettre des processus industriels secrets ou même lancer une attaque en déni de service à l’encontre de ses compétiteurs. Mais les attaques de cette nature sont généralement plus ciblées. Ici, le maliciel se propage largement, à l’aveugle, sur n’importe quelle machine Windows, quelle appartienne à l’entreprise visée ou non, qu’un logiciel SCADA soit installé ou pas, rendant de ce fait la détection par les entreprises de sécurité plus rapide.

Des concurrents

Une autre possibilité est qu’un concurrent des organisations ciblées essaye de prendre l’avantage par tous les moyens possibles. Il pourrait utiliser les documents subtilisés pour comprendre et compromettre des processus industriels secrets ou même lancer une attaque en déni de service à l’encontre de ses compétiteurs. Mais les attaques de cette nature sont généralement plus ciblées. Ici, le maliciel se propage largement, à l’aveugle, sur n’importe quelle machine Windows, quelle appartienne à l’entreprise visée ou non, qu’un logiciel SCADA soit installé ou pas, rendant de ce fait la détection par les entreprises de sécurité plus rapide.

L’espionnage d’état

Récemment, certains gouvernements ont pu être accusés de favoriser le “hacking” à l’extérieur de leurs frontières (vols de secrets d’état, militaires…) et dans ce cas les motivations sont proches du cas précédent, l’aspect commercial en moins. La complexité et la qualité des éléments utilisé dans l’attaque pourrait amener certains à penser que seul un état pourrait avoir les ressources nécessaires. Mais des éléments comme notamment la gestion maladroite du vols des certificats ont alerté les spécialistes de la sécurité, et ainsi dévoilé définitivement ce modus operandi.

L’espionnage d’état

Récemment, certains gouvernements ont pu être accusés de favoriser le “hacking” à l’extérieur de leurs frontières (vols de secrets d’état, militaires…) et dans ce cas les motivations sont proches du cas précédent, l’aspect commercial en moins. La complexité et la qualité des éléments utilisé dans l’attaque pourrait amener certains à penser que seul un état pourrait avoir les ressources nécessaires. Mais des éléments comme notamment la gestion maladroite du vols des certificats ont alerté les spécialistes de la sécurité, et ainsi dévoilé définitivement ce modus operandi.

Motivations politiques, nationalistes, religieuses…

Souvent, des attaques attribués à des états sont le fait d’individus motivés et liés par des causes politiques, nationalistes, religieuses ou autres. Ils peuvent décider d’attaquer tout pays ou organisation qu’ils estiment ennemi. Ces groupes ont la patience et l’expertise nécessaire pour faire évoluer leurs “outils” en fonction des contre-mesures mises en place.

Motivations politiques, nationalistes, religieuses…

Souvent, des attaques attribués à des états sont le fait d’individus motivés et liés par des causes politiques, nationalistes, religieuses ou autres. Ils peuvent décider d’attaquer tout pays ou organisation qu’ils estiment ennemi. Ces groupes ont la patience et l’expertise nécessaire pour faire évoluer leurs “outils” en fonction des contre-mesures mises en place.

Le terrorisme

L’option la plus sombre est celle à motivation terroriste. Si un attaquant arrivait à contrôler une centrale électrique ou toute autre infrastructure critique, les dommages pourraient être importants. Et même si, jusqu’à présent, ce type de scénario restait plutôt au niveau hollywoodien, force est de reconnaître que c’est dans le domaine du possible.

Le terrorisme

L’option la plus sombre est celle à motivation terroriste. Si un attaquant arrivait à contrôler une centrale électrique ou toute autre infrastructure critique, les dommages pourraient être importants. Et même si, jusqu’à présent, ce type de scénario restait plutôt au niveau hollywoodien, force est de reconnaître que c’est dans le domaine du possible.