Alors que ce matin le Sénateur Bockel remettait son rapport sur la cyber-défense, voici pour information, ce qu’il faut savoir sur “Madi” (Trojan.Madi), campagne d’attaque ciblées visant notamment le moyen-orient et s’appuyant sur de l’ingénierie sociale.

Ce maliciel est capable de dérober de l’information, y compris les frappes clavier, mais sait également se mettre à jour et communiquer avec des serveurs de Command&Control hébergés en Iran, et plus récemment en Azerbaïdjan.

Alors que Flamer, Duqu ou encore Stuxnet utilisaient des techniques évoluées pour pénétrer les systèmes (telles que les vulnérabilités 0-day), l’attaque “Madi” repose sur de l’ingénierie sociale pour accéder aux machines visées.

Les cibles de cette campagne sont nombreuses, et incluent :

- des compagnies pétrolières

- des “think tanks” américains

- un consulat

- des agences gouvernementales

- des agences dans le secteur de l’énergie

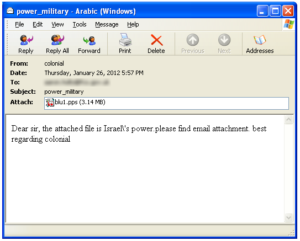

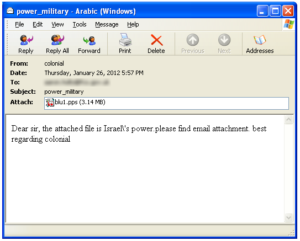

Voici un exemple de message ciblé, qui contient un fichier Powerpoint (PPS) infecté :

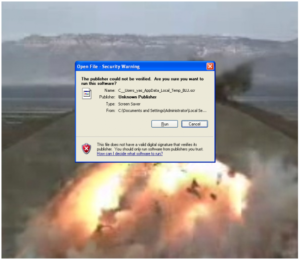

Dans cet exemple, le lancement du fichier attaché affiche une série d’images provenant d’une vidéo montrant la destruction d’un jet par un missile. Le dernier slide ouvre une fenêtre de dialogue qui demande l’autorisation au destinataire

d’exécuter un programme !

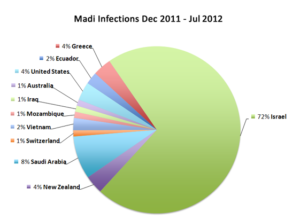

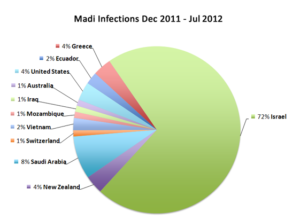

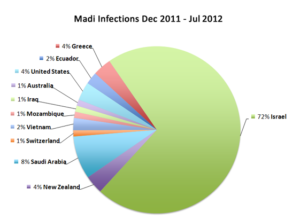

Bien que “Madi” ait été détecté un peu partout dans le monde, il cible clairement le moyen-orient, et notamment Israel (chiffres au 18 juillet) :

Si des cibles comme Israël ou l’Arabie Saoudite pourraient suggérer l’implication d’un état, les recherches n’ont rien pu mettre en évidence à ce stade. Les éléments trouvés indiquent plutôt que ces attaques seraient œuvre d’un attaquant inconnu (pour l’instant…), parlant le persan.