En 2010, Symantec a révélé l’existence d’un maliciel particulièrement sophistiqué, dénommé STUXNET, premier logiciel utilisé comme “cyber-arme” visant un “cyber-sabotage“. Son but était très spécifiquement de prendre le contrôle de machines industrielles, de les faire opérer de manière détournée et ainsi causer des dommages lors des processus de fabrication.

En terme de cyber-menaces, il y a bien un

AVANT et un

APRES Stuxnet !

Mais certains

indices dans le code amenaient à penser que d’

autres versions du maliciel existaient, pouvant potentiellement avoir d’autres impacts. Ceci laissait des

questions ouvertes sur Stuxnet et son

émergence…

La recherche du

chaînon manquant est maintenant

terminée. Symantec a découvert

une version plus ancienne de Stuxnet qui permet de répondre aux questions concernant son évolution.

Cette

nouvelle variante a été disséquée et analysée en détail et en voici

quelques points clés :

- Stuxnet 0.5 est la plus ancienne version connue de Stuxnet à avoir été analysée, en circulationdepuis novembre 2007, mais en développement depuis novembre 2005.

- Il est en partie basé sur la plateforme « FLAMER »

- Il exploite une seule vulnerabilités zero-day contre 7 pour la version 1.001.

- Stuxnet 0.5 était moins agressif que les versions 1.x et se propageait uniquement à travers des projets STEP7 infectés, incluant les clefs USB.

- Stuxnet 0.5 utilise une stratégie d’attaque alternative : la fermeture des valves qui alimentent en gaz hexafluorure d’uranium les centrifugeuses utilisées pour l’enrichissement de l’uranium; une attaque de ce type a pour but d’endommager sérieusement les centrifugeuses concernées et le système d’enrichissement de l’uranium dans son ensemble.

- Des séquences du bon fonctionnement des systèmes étaient enregistrées sur les instruments de mesure, puis “rejouées” lors des perturbations, pour dissimuler l’opération en cours.

- Sa « fin de vie » était programmée au 4 juillet 2009.

Résumé de la stratégie :

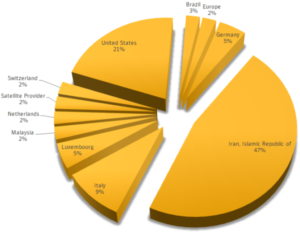

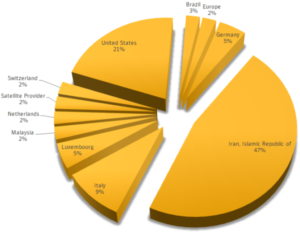

Malgré l’âge de la menace, les sondes Symantec ont détecté un petit nombre

d’infections « dormantes » , moins de 50, dans une vingtaine d’organisations, dont voici la

distribution géographique sur l’année dernière :

Mais le niveau de « succès » de Stuxnet 0.5 reste

flou. Les versions ultérieures ont bénéficié d’un cadre de développement différent,

plus agressif, employant une

autre stratégie d’attaque (modification de la vitesse de rotation des centrifugeuses), suggérant ainsi que la version 0.5 n’avait

pas pleinement atteint les objectifs des attaquants.

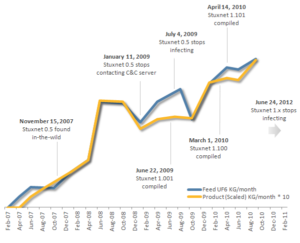

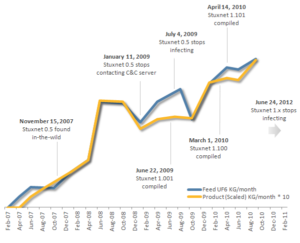

La figure suivante présente

l’impact des différentes versions de Stuxnet sur l’enrichissement de l’uranium à Natanz.

Toutes les informations sur les aspects clés de Stuxnet 0.5 (articles, video, …) sont disponibles ici :

- Stuxnet 0.5: The Missing Link

- Stuxnet 0.5: How it Evolved

- Stuxnet 0.5: Command and Control Capabilities

- Video: Stuxnet Timeline and Attack Strategy

En 2010, Symantec a révélé l’existence d’un maliciel particulièrement sophistiqué, dénommé STUXNET, premier logiciel utilisé comme “cyber-arme” visant un “cyber-sabotage“. Son but était très spécifiquement de prendre le contrôle de machines industrielles, de les faire opérer de manière détournée et ainsi causer des dommages lors des processus de fabrication.

En terme de cyber-menaces, il y a bien un AVANT et un APRES Stuxnet !

Mais certains indices dans le code amenaient à penser que d’autres versions du maliciel existaient, pouvant potentiellement avoir d’autres impacts. Ceci laissait des questions ouvertes sur Stuxnet et son émergence…

La recherche du chaînon manquant est maintenant terminée. Symantec a découvert une version plus ancienne de Stuxnet qui permet de répondre aux questions concernant son évolution.

Cette nouvelle variante a été disséquée et analysée en détail et en voici quelques points clés :

En 2010, Symantec a révélé l’existence d’un maliciel particulièrement sophistiqué, dénommé STUXNET, premier logiciel utilisé comme “cyber-arme” visant un “cyber-sabotage“. Son but était très spécifiquement de prendre le contrôle de machines industrielles, de les faire opérer de manière détournée et ainsi causer des dommages lors des processus de fabrication.

En terme de cyber-menaces, il y a bien un AVANT et un APRES Stuxnet !

Mais certains indices dans le code amenaient à penser que d’autres versions du maliciel existaient, pouvant potentiellement avoir d’autres impacts. Ceci laissait des questions ouvertes sur Stuxnet et son émergence…

La recherche du chaînon manquant est maintenant terminée. Symantec a découvert une version plus ancienne de Stuxnet qui permet de répondre aux questions concernant son évolution.

Cette nouvelle variante a été disséquée et analysée en détail et en voici quelques points clés :